تعتبر الأجهزة اللاسلكية واحدة من أبرز الابتكارات التكنولوجية التي أحدثت ثورة في كيفية تواصل الأفراد في مختلف المجالات.

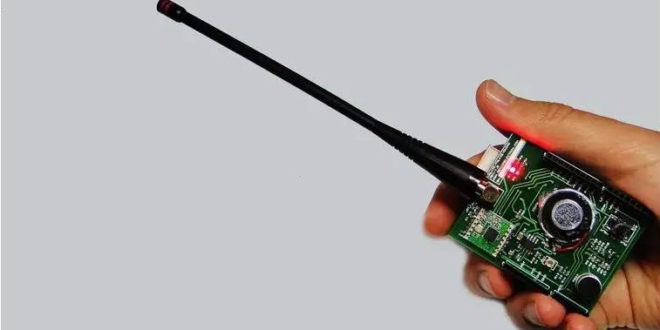

يعتمد عمل هذه الأجهزة على تكنولوجيا الإرسال والاستقبال عبر موجات الراديو أو الأشعة تحت الحمراء، مما يمكّنها من تبادل البيانات والمعلومات من دون الحاجة إلى توصيلات سلكية.

كيف تعمل الأجهزة اللاسلكية؟

يعمل جهاز الاتصال اللاسلكي من خلال مجموعة من العمليات التقنية المعقدة.

في البداية، يقوم مكبر الصوت بتحويل الصوت البشري إلى إشارات كهربائية. بعد ذلك، يتولى جهاز الإرسال مهمة تحويل هذه الإشارات الكهربائية إلى موجات كهرومغناطيسية، والتي تُرسل عبر الهواء بواسطة هوائي.

عندما تصل هذه الموجات إلى جهاز الاستقبال، يقوم الأخير بتحويل الإشارة المرسلة مرة أخرى إلى إشارات كهربائية.

وبعد هذه العملية، تتمكن السماعة من إعادة إنتاج الصوت الأصلي. هذه الديناميكية تسمح بتحقيق اتصال ثنائي الاتجاه، مما يجعل أجهزة الاتصال اللاسلكي مثالية للاستخدام في مجموعة متنوعة من التطبيقات، بدءًا من دوريات الغابات وعمليات الإنقاذ إلى تنسيق الجهود في مواقع البناء.

تطبيقات متعددة

تتميز الأجهزة اللاسلكية بالمرونة وسهولة الاستخدام، حيث يمكن استخدامها في أي مكان وفي أي وقت، مما يوفر للمستخدمين حرية الحركة والتواصل.

تُستخدم هذه الأجهزة في الهواتف المحمولة، وأجهزة الحاسوب، وأجهزة التحكم عن بُعد، مما يجعلها أداة أساسية في الحياة اليومية.

كما تسهم الأجهزة اللاسلكية في تحسين الكفاءة في العمل، حيث تسمح للفرق بالتواصل الفوري والفعال دون الحاجة للانتقال بين المواقع.

هذا الاستخدام الواسع لهذه الأجهزة يجعلها من العناصر الضرورية في العديد من الصناعات، مثل الأمن، والإعلام، والنقل.

كما تواجه الأجهزة اللاسلكية تحديات تتعلق بالأمان، تشير التقارير إلى أن المهاجمين يمكنهم استغلال الثغرات الأمنية للوصول إلى المعلومات الحساسة.

تشمل أساليب الاختراق الشائعة تحليل الشبكات للهجمات على الشبكات غير المؤمنة، فضلاً عن استخدام الهندسة الاجتماعية لخداع المستخدمين للحصول على معلوماتهم الخاصة.

هذه المخاطر تستدعي ضرورة تعزيز الأمان عند استخدام هذه الأجهزة.

يجب على المستخدمين إدراك أن عدم تأمين الأجهزة بشكل كافٍ يمكن أن يؤدي إلى عواقب ، بما في ذلك فقدان البيانات والتهديدات المحتملة للخصوصية.

للحفاظ على سلامة البيانات والمعلومات الشخصية، يُنصح باستخدام بروتوكولات أمان قوية.

تشمل هذه البروتوكولات تشفير البيانات وتحديث البرامج بانتظام، فضلاً عن استخدام كلمات مرور قوية.

يجب أيضًا توعية المستخدمين بمخاطر الاختراق وضرورة اتباع إجراءات الأمان المناسبة.

تعد هذه الإجراءات ضرورية لحماية المعلومات الحساسة وضمان تجربة استخدام آمنة وموثوقة.